I mercati tecnologici globali cresceranno in modo esponenziale nei prossimi cinque anni, a dimostrazione della portata delle opportunità offerte dalle tecnologie digitali emergenti. Tuttavia, i criminali informatici hanno rubato dati sensibili per estorcere e frodare aziende di tutte le dimensioni e in tutti i settori, mentre altri attori malintenzionati hanno usato la tecnologia per distruggere i loro avversari e spingere le loro narrazioni ideologiche. Come dovrà evolvere la sicurezza informatica di pari passo con la crescente dipendenza digitale? E quali sono le probabili implicazioni per le aziende legate alle minacce informatiche emergenti, alla mitigazione dei rischi e alle potenziali opportunità legate all’IA?

Il tema è stato approfondito da un recente report di QBE Insurance, di cui riportiamo alcuni elementi di sintesi.

L’interruzione di massa dei sistemi che utilizzano Falcon Sensor di CrowdStrike, avvenuta il 19 luglio, ha messo in evidenza l’interdipendenza e la vulnerabilità dei sistemi tecnologici globali. L’interruzione è costata alle aziende Fortune 500 un danno stimato di 5,4 miliardi di dollari e 25 miliardi di dollari di valore azionario, senza contare Microsoft.

L’aggiornamento dei contenuti difettosi di CrowdStrike ha messo fuori uso circa 8,5 milioni di computer Windows, meno dell’1% di tutti i dispositivi Windows, mandando in tilt i settori industriali di tutto il mondo, ma soprattutto l’aviazione, i trasporti e la sanità. I criminali informatici hanno colto l’occasione per lanciare campagne di phishing con esche legate a CrowdStrike, cercando di compromettere i sistemi, rubare i dati ed estorcere le vittime. In questo caso, l’incidente di CrowdStrike è stato un errore piuttosto che un’interruzione intenzionale, ma molti incidenti informatici sono e saranno intenzionalmente dirompenti.

Nel giugno 2017, l’attacco informatico di massa NotPetya ha preso di mira le organizzazioni ucraine, ma alla fine ha causato infezioni in Europa, Nord America e Asia Pacifico. Il malware NotPetya, mascherato da ransomware, ha colpito settori critici come i trasporti, la logistica e le spedizioni, causando danni stimati in 10 miliardi di dollari. Pur avendo colpito un numero molto inferiore di dispositivi rispetto all’incidente di CrowdStrike, la sua natura intenzionale ha portato a un grado di interruzione maggiore.

Con l’aumento delle interdipendenze tecnologiche, un maggior numero di incidenti informatici potrebbe mettere in crisi molte aziende con un unico attacco, il che significa che le imprese hanno maggiori probabilità di subire un evento informatico dirompente. I malintenzionati possono anche prendere di mira aziende specifiche per causare danni maggiori, sia per estorcere riscatti che per destabilizzare rivali geopolitici.

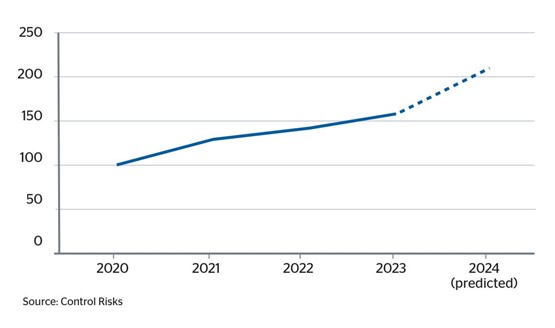

Numero di attacchi informatici distruttivi e dirompenti registrati, a partire dal 2020

Episodi significativi di minacce informatiche dirompenti, dal 2017

La maggiore competizione geopolitica sta rendendo il mondo sempre più multipolare. Gli attori cyber legati agli Stati sono sempre più intenzionati a distruggere le infrastrutture critiche nazionali (CNI), ad esempio attraverso il ransomware. Tali attacchi possono essere guidati da eventi geopolitici come i conflitti in corso tra Israele e Hamas o tra Ucraina e Russia, e si manifestano come attacchi di criminali informatici o attivisti diretti dallo Stato contro entità in settori strategici al di fuori del teatro del conflitto. Le organizzazioni del settore energetico sono obiettivi molto attraenti per gli attacchi informatici spillover, che possono destabilizzare i mercati finanziari e i governi.

Alcuni Stati hanno stanziato risorse per mantenere personalità di attivisti informatici per attacchi dirompenti e distruttivi, nel tentativo di mantenere una plausibile negabilità, cercando di proteggersi dall’attribuzione o da sanzioni diplomatiche. Le organizzazioni CNI sono obiettivi attraenti per le minacce spillover, poiché gli attori delle minacce ritengono di poterle disturbare senza necessariamente provocare una risposta sul campo di battaglia. Anche le unità di spionaggio mascherate da gruppi di ransomware a scopo finanziario stanno proliferando, rafforzando l’elevata minaccia legata allo Stato per la proprietà intellettuale sensibile e i dati aziendali.

Gli attacchi ransomware nel 2023 sono aumentati del 74% rispetto al 2022 e il totale dei riscatti pagati dalle vittime ha superato il miliardo di dollari a livello globale. Dopo che le forze dell’ordine hanno eliminato il gruppo Hive nel 2022, l’ecosistema dei criminali informatici si è frammentato e il codice del ransomware è trapelato, consentendo a gruppi con capacità inferiori di condurre i propri attacchi.

Questa rinascita del ransomware è continuata nel 2024, con il numero di vittime nominate pubblicamente che ha raggiunto il totale mensile più alto degli ultimi tre anni (*notare che il grafico sottostante include MOVEit, un incidente del 2023 che ha portato a un alto volume di vittime. In termini reali, i numeri del 2024 sono significativamente più alti di quelli del 2023 se non si considera l’incidente MOVEit come un’anomalia).

Nel 2023 gli attacchi ransomware hanno preso di mira soprattutto i settori manifatturiero, sanitario, informatico, educativo e governativo. Poiché la resilienza varia da un settore all’altro, gli aggressori prendono sempre più di mira tutti i verticali del settore, ma si concentrano sull’industria manifatturiera e sulla sanità, dove l’interruzione dell’operatività ha un impatto devastante.

Il ransomware rappresenta una minaccia elevata per le organizzazioni manifatturiere e produttive: il 65% del settore ha registrato un attacco ransomware nel 2023, con un pagamento medio del riscatto di 2,4 milioni di dollari. Tra le vittime del settore, il 62% ha pagato un riscatto per recuperare i dati rubati.

Non ci sono informazioni sufficienti per calcolare con precisione la richiesta media, poiché questa varierà in modo significativo tra aree geografiche, settori e organizzazioni. Tuttavia, le grandi organizzazioni altamente vulnerabili alle interruzioni operative si troveranno molto probabilmente ad affrontare richieste di riscatto dell’ordine delle decine di milioni di dollari, mentre le organizzazioni più piccole delle centinaia di migliaia. Le organizzazioni che dovranno affrontare le richieste di riscatto più elevate sono probabilmente quelle dei settori sanitario, governativo, informatico e delle comunicazioni e manifatturiero.

Anche le organizzazioni sanitarie sono molto attrattive, così come quelle che detengono grandi volumi di informazioni di identificazione personale (PII) e di informazioni sanitarie protette (PHI) e quelle con requisiti critici di uptime. Questo tipo di target è guidato anche dalla percezione che il settore sanitario abbia una maturità di sicurezza informatica relativamente più debole rispetto ad altri settori. Il numero di organizzazioni sanitarie che hanno subito un attacco ransomware è passato da 214 nel 2022 a 289 nel 2023, con un aumento dell’81,7%.

Almeno il 22% di tutte le violazioni della sicurezza informatica nel 2023 sono probabilmente il risultato di un’azione di follow-up da parte di terzi. Per gestire questo rischio di terze parti, difficile da mitigare, le organizzazioni devono adottare le migliori pratiche interne per rafforzare la propria resilienza contro le violazioni esterne e gli obiettivi successivi agli incidenti più gravi, considerando anche la postura del rischio, le strategie di mitigazione e le politiche assicurative dei fornitori IT di terze parti.

Per i criminali informatici e gli attori delle minacce legati agli Stati, i fornitori di IT, come le organizzazioni software-as-a-service (SaaS), sono un obiettivo primario. Nel 2023, il 75% degli incidenti di terze parti avrà origine da attacchi a fornitori di servizi e software.

L’IA si sta attualmente sviluppando verso l’IA a memoria limitata o IA ristretta, che può utilizzare insiemi di dati di massa per prendere decisioni. Ad esempio, gli strumenti di IA generativa open-source possono scrivere il codice per il malware o migliorare molte delle tattiche tradizionali impiegate dagli attori delle minacce legate allo Stato e dai gruppi di criminali informatici, come gli attacchi di spearphishing e di malware.

Man mano che l’IA diventa più facilmente accessibile e i modelli linguistici di grandi dimensioni (LLM) proliferano, gli attori delle minacce a bassa capacità, come i criminali informatici e i cyberattivisti, saranno in grado di lanciare più rapidamente attacchi di grandi dimensioni. Questo aumento di capacità in termini di scala e ritmo sarà l’impatto più significativo sul panorama delle minacce informatiche.

I criminali stanno utilizzando strumenti di IA generativa per creare deepfakes di dipendenti e dirigenti fidati per frodare organizzazioni di tutte le dimensioni. All’inizio di quest’anno un’organizzazione globale ha perso 20 milioni di dollari attraverso un attacco deepfake. Questi schemi non sono nuovi, alcuni sono stati segnalati già nel 2019, ma la loro frequenza e le possibilità di successo stanno crescendo in modo sostanziale; le competenze necessarie per realizzarli diminuiscono con il miglioramento della tecnologia.

Al contrario, l’intelligenza artificiale svolge già un ruolo nell’individuazione di comportamenti dannosi nelle reti aziendali e prevediamo che continuerà a migliorare le capacità di sicurezza informatica in generale con una maggiore efficienza delle attività di sicurezza e di difesa. Le organizzazioni sfrutteranno sempre più l’IA generativa e le tecniche di automazione per identificare gli attacchi informatici contro un panorama di minacce innovative, motivate e in continua evoluzione.

Il cloud e le tecnologie emergenti hanno fornito alle organizzazioni soluzioni infrastrutturali economicamente vantaggiose. Tuttavia, la più ampia adozione di infrastructure-as-a-service e AI-as-a-service ha aumentato la superficie di attacco degli attori delle minacce, offrendo maggiori opportunità di infettare più vittime per incidente.

L’aumento dei dispositivi IoT ha permesso di sferrare attacchi informatici più dirompenti per colpire servizi pubblici essenziali, come la distribuzione dell’acqua. I progressi dell’IA generativa hanno permesso ai criminali informatici di creare deepfakes di dirigenti per facilitare gli attacchi di social engineering. Gli attori delle minacce legati agli Stati e i cyberattivisti si rivolgono a soluzioni criminali informatiche per influenzare le elezioni o finanziare le campagne. Un’ampia gamma di attori delle minacce sta sviluppando strumenti propri e sfruttando l’intelligenza artificiale per automatizzare la preparazione degli attacchi e distribuire il malware. L’adozione di tecnologie emergenti, con ritmi e dimensioni variabili a seconda del settore e della geografia, sta ampliando la superficie di attacco, mentre le organizzazioni si affannano per mantenere la preparazione.

Conclusioni

L’interdipendenza tecnologica, guidata dai progressi dell’interconnettività, dell’intelligenza artificiale e delle tecnologie emergenti, ha offerto agli attori informatici l’opportunità di avere un impatto sulle aziende. Una strategia di trasformazione digitale protetta dalle minacce future può essere il catalizzatore del successo. L’instabilità dei conflitti globali, i cambiamenti geopolitici e il boom dell’economia criminale informatica sono tutti fattori che potrebbero aumentare i rischi per le organizzazioni che adottano le tecnologie emergenti nelle pratiche lavorative.

L’interdipendenza tra settori e aziende renderà tali rischi inevitabili, in quanto gli attori delle minacce danno priorità allo sviluppo di malware sofisticato per colpire gli ambienti OT o i fornitori terzi di servizi e software. L’intelligenza artificiale e altre tecnologie continueranno a svilupparsi, contribuendo a ridurre e prevenire una serie di minacce che cercano di sfruttare l’interdipendenza tecnologica. Le strategie di mitigazione del rischio devono considerare la crescente probabilità di incidenti informatici e spingere in modo proattivo verso la resilienza, implementando al contempo protocolli di risposta per reagire rapidamente alle incursioni informatiche.